Web攻防對抗|防御零日漏洞,安恒新一代WAF穩坐釣魚臺

未知攻,焉知防。

在Web攻防對抗的戰場上,

0day作為一類不為人知的秘密武器,

可以說是進攻方的王牌殺手锏!

那么,什么是0day?

又應如何防范呢?

?

未知威脅——0day

0day漏洞,又稱“零日漏洞”(zero-day),是已經被發現但尚未被公開,官方還沒有相關補丁或無有效應對手段的漏洞。

通俗地講就是,除了漏洞發現者,沒有其他的人知道這個漏洞的存在,并且這個漏洞可以有效地加以利用,發起的攻擊往往具有很大的突發性與破壞性,防不勝防!

從理論上講,每一個稍具規模的應用軟件都會存在漏洞,0day也必然存在,區別只是尚未發現而已。

在實踐中,已被廣泛應用的Web系統,由于其開放性,互聯網內任意用戶都可以對其進行訪問或攻擊,來自未知的潛在威脅更加嚴重。那么,我們應該如何防護呢?

?

傳統Web 0day防護手段

針對Web攻擊防護主要以Web應用防火墻(簡稱WAF)為主。傳統的防護手段分為基于已有規則防護與事后升級規則庫應對兩種方式。

1、基于已有規則防護

針對新爆發的0day漏洞,通過 WAF已有規則對攻擊進行檢測識別。此種方式有效識別的關鍵在于,新的0day漏洞利用攻擊的攻擊特征與規則庫中已有特征吻合,進而能夠有效識別。然而,由于0day的突發與未知性,已有規則庫能夠有效檢出的概率較低,其0day檢出率一般在9%左右,故此種方式針對性不強,時效性相對較強。

2、事后升級規則庫

針對新爆發的0day漏洞,WAF廠家通過攻擊行為分析提取相關特征并升級特征庫,進而獲得0day漏洞的防御能力,此方式的針對性強,在官方系統補丁更新前,能夠有效防止已爆發過的0day攻擊,針對性較強但時效性較差,漏洞暴露時間受限于WAF規則庫升級時間。

?

新一代WAF?0day防護升級

傳統的0day漏洞防護方案要么時效性差檢出率高,要么時效性強檢出率低,那么是否有技術手段可以實現時效性、檢出率、針對性兼具呢?

答案是 【有】 !

前幾日,安恒信息新一代智能WAF斬獲了Frost&Sullivan 2019年大中華區(包括但不限于中國大陸+港澳臺)Web應用防火墻整體市場份額排名第一的殊榮。

(圖|該排名為硬件WAF及云WAF的總體市場排名)

?

此前,國內數字化領域第三方調研機構數世咨詢推出了《中國網絡安全能力圖譜》,展示了細分產品的代表供應商。其中,在Web應用防護領域里,安恒信息成為WAF產品的代表者。

那究竟它有什么神奇之處呢?

安恒信息新一代智能WAF采用的語義分析+機器學習安全引擎相結合的方式可實現對未知威脅的有效防護,兼具時效性與檢出率!

?

■ 語義分析

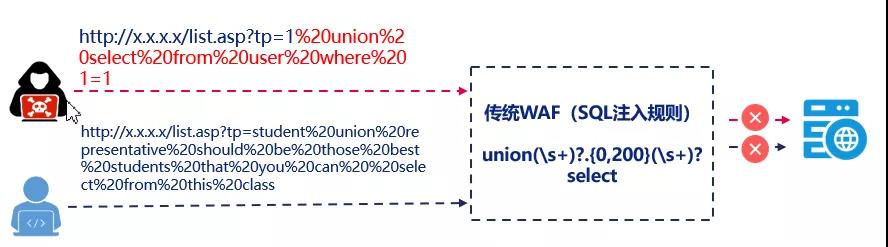

作為OWASP TOP 10中排名靠前的攻擊方式,SQL注入、XSS等命令型攻擊由于具備極強的靈活性,是Web攻防對抗中是最常被用到的攻擊手段之一。傳統的基于靜態簽名特征的防護方式極易被繞過造成未知威脅攻擊,下圖以SQL注入防護為例簡要分析此過程:

一個為黑客進行的惡意攻擊,一個正常用戶提交的帶有敏感字段的正常報文。

上圖中的真實訪問內容解碼后為:

|

攻擊報文:http://x.x.x.x/list.asp?tp=1 union select from user where 1=1 |

||

|

正常報文:http://x.x.x.x/list.asp?tp=student union representative should be those best students that you can select from this class |

傳統基于靜態簽名規則的WAF應對這種情況就存在兩難的問題:要么嚴格限制,這樣就會導致正常用戶請求誤攔截;要么寬松限制,這樣則會導致攻擊請求被放過,難以兩全。

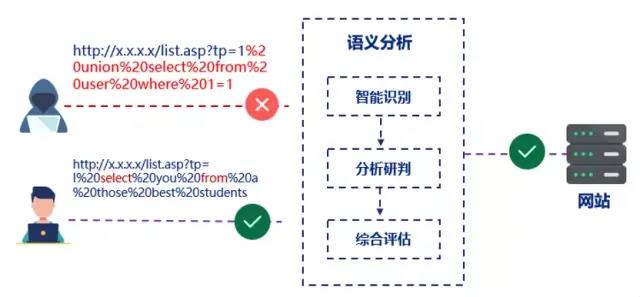

安恒新一代智能WAF提供業界領先的智能語義分析引擎,結合詞法/語法分析,基于理解語言規范基礎上,結合上下文進行關聯分析,解析異變的web攻擊,還原攻擊威脅。在保證極低誤報率的基礎上,同時有效識別傳統WAF無法檢測的變種繞過的未知攻擊行為。

以2019年12月公布的Apache Struts2 代碼問題高危漏洞(CNNVD編號:CNNVD-201912-256)為例,攻擊者可借助畸形的XSLT文件利用該漏洞上傳并執行任意文件。針對此類Struts2漏洞,安恒新一代WAF通過內置OGNL語法檢測模塊,已獲得Struts2漏洞攻擊的先天免疫能力。已部署使用安恒新一代智能WAF的客戶驚喜地發現,無須任何升級就已具備防范利用此漏洞進行攻擊的能力!

?

同樣的,在近期大規模的攻防對抗時期,應用廣泛的Web攻擊工具冰蝎3.0版本發布,其最重要的變化就是“去除動態密鑰協商機制,采用預共享密鑰,全程無明文交互”,這給基于簽名特征庫匹配的帶來了新的挑戰,新一輪的特征庫緊急升級又開始了。而安恒新一代智能WAF語義分析引擎不僅支持基于OGNL的語義分析,同樣支持對JSP、PHP、ASP的WebShell識別檢測,可有效阻斷WebShell上傳,因此無須升級即可獲得針對冰蝎3.0的免疫防護能力!

?

■?機器學習

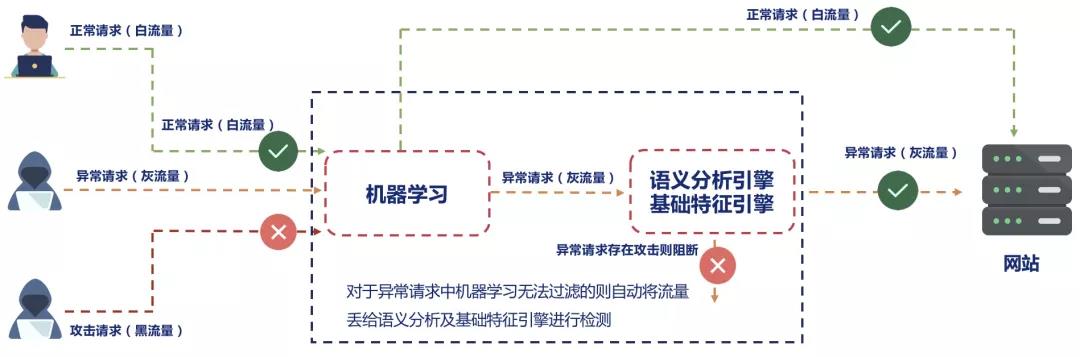

與傳統WAF自學習功能不同,機器學習屬于無監督過程,安全模型自動學習、自動更新、自動進入異常檢測,無需人工介入!

學習階段:建立模型的流量全部為經過安全檢測的白流量,機器學習針對業務系統建立“量身定做”的安全訪問模型。

檢測階段:學習結束后自動進入檢測階段,Web流量首先經過安全訪問模型的檢測,機器學習通過將訪問流量與安全模型的偏離度進行比較。

- 訪問流量與安全模型無偏離度或者偏離度較小則屬于白流量,無需經過安全引擎將流量直接放行

- 訪問流量與安全模型的偏離度屬于中間范圍則屬于灰流量,機器學習無法判斷則會將流量發給安全引擎繼續檢測

- 訪問流量和安全模型的偏離度較大則屬于黑流量,機器學習主動進行攔截

機器學習完成進入檢測模式后,依據“量身定做”的安全模型識別黑、灰、白三種不同流量,進而針對安全性的不同采取不同的處理策略,在高效保障正常業務訪問的同時,可以有效識別并阻斷0day等未知威脅訪問,為用戶的Web安全保駕護航!

?

通過以上分析可以看出,安恒信息新一代智能WAF語義分析+機器學習引擎的組合,不僅能有效防止0day等未知威脅,同時還能大大縮短威脅檢測的路徑,流量安全檢測冗長的規則庫逐項檢測不再是必選項,從而大大提高了檢測效率,提高了防護效率。

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態勢感知

態勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業互聯網安全

工業互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務