動態(tài)專區(qū)

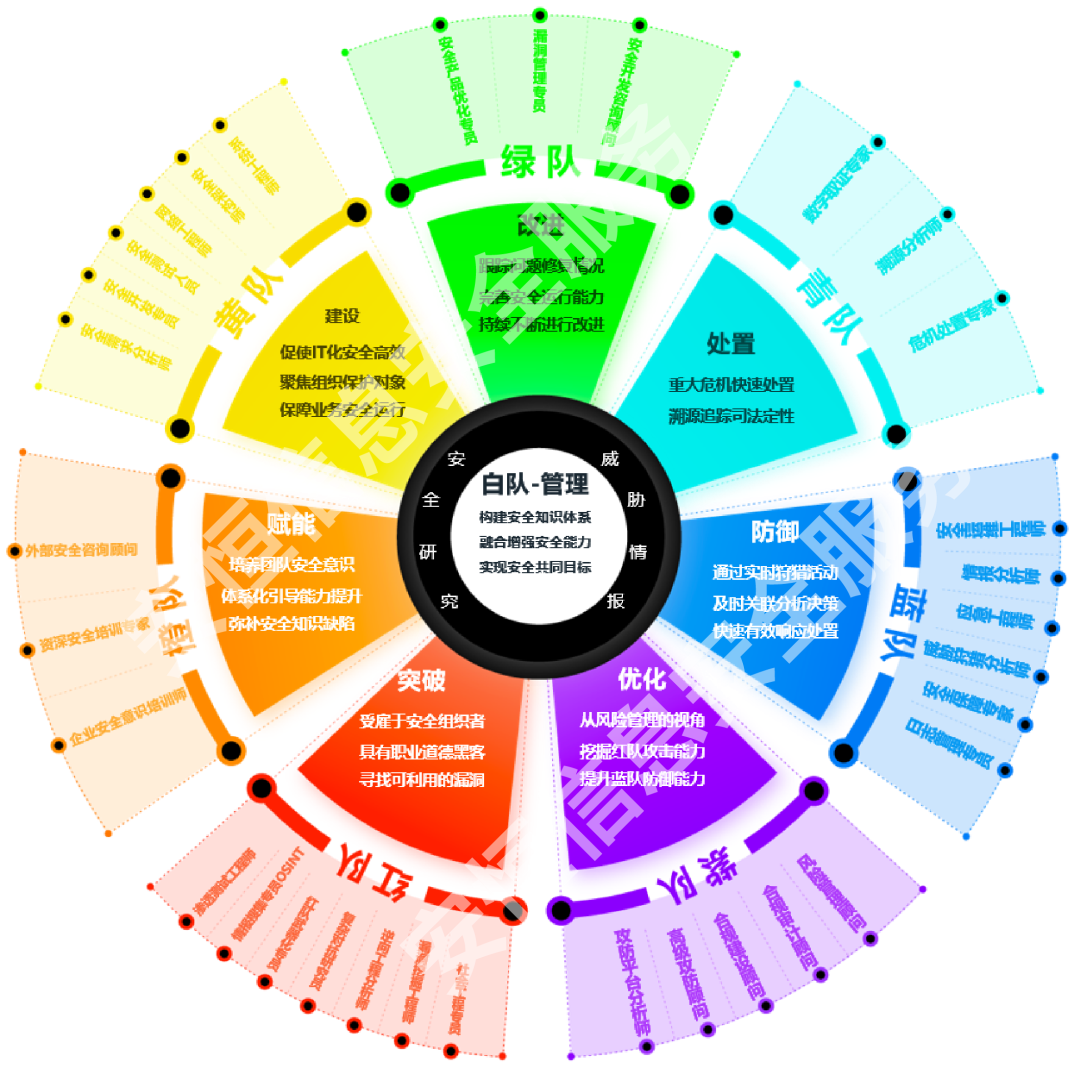

九維團(tuán)隊(duì)-紫隊(duì)(優(yōu)化)| 紫隊(duì)劇本: 安全測試的威脅建模(四)

寫在前邊

1. 本文原文為Felisha Mouchous于2020年發(fā)表的《Purple Team Playbook: Threat Modeling for Security Testing》,本文為譯者對相關(guān)內(nèi)容的翻譯及實(shí)踐記錄,僅供各位學(xué)術(shù)交流使用。另出于易讀性考慮,對部分字句有所刪改。

2. 如各位需要引用,請做原文應(yīng)用,格式如下所示:

[序號]Felisha Mouchous,‘Purple Team Playbook: Threat Modeling for Security Testing’, 2020.

在前文中,我們介紹了不同類型的威脅模型以及當(dāng)前可用于威脅建模的工具,本節(jié)將會繼續(xù)介紹安全測試中涉及的相關(guān)內(nèi)容,并將重點(diǎn)介紹選擇組織可以使用的安全測試主題和工具。

2.4.1

紅隊(duì)

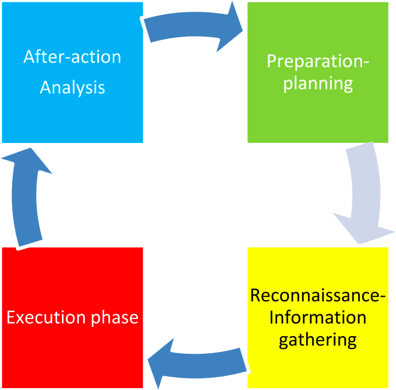

來源于冷戰(zhàn)、軍方中的“紅隊(duì)”一詞經(jīng)常被用來描述一種跳出框線思考并能夠預(yù)測和模擬對抗行為的方式。標(biāo)準(zhǔn)滲透測試旨在發(fā)現(xiàn)和利用范圍內(nèi)目標(biāo)的漏洞,并遵循PTES等方法,而“紅隊(duì)”則更注重目標(biāo),將組織作為一個(gè)整體。北約合作網(wǎng)絡(luò)防御卓越中心的一份報(bào)告將網(wǎng)絡(luò)紅隊(duì)定義為四個(gè)主要階段(圖9)。

圖 9: 北約紅隊(duì)的四個(gè)主要階段

要進(jìn)行紅隊(duì)測試,測試人員需要簽署一份參與規(guī)則合同,以在出現(xiàn)問題時(shí)保護(hù)他們。作為這項(xiàng)測試的一部分,內(nèi)部安全運(yùn)營團(tuán)隊(duì)(也稱為“藍(lán)隊(duì)”)即一個(gè)組織的捍衛(wèi)者,將事先不知道紅隊(duì)的測試。目標(biāo)是觀察藍(lán)隊(duì)對紅隊(duì)攻擊的反應(yīng),這對組織是有益的,因?yàn)樗葴y試了組織防守方的反應(yīng),也確定了他們需要改進(jìn)的領(lǐng)域。

紅隊(duì)將會使用全面的攻擊方法,因?yàn)榧t隊(duì)成員可以使用任何必要的手段,如利用流程、人員或系統(tǒng)來獲得訪問權(quán)限。例如,紅隊(duì)測試人員可以使用社會工程學(xué)讓員工點(diǎn)擊鏈接,以便測試人員在組織網(wǎng)絡(luò)上具有立足點(diǎn)。在正常的滲透測試中不允許進(jìn)行此類活動,因?yàn)榉秶鷷鼮閲?yán)格,并會限制這些活動。紅隊(duì)測試可能需要很長時(shí)間來進(jìn)行,而且成本高昂,因?yàn)橐粋€(gè)組織很可能需要雇傭具有相關(guān)經(jīng)驗(yàn)的第三方來確保紅隊(duì)測試成功。

2.4.2

紫隊(duì)

紫隊(duì)通過讓紅隊(duì)和藍(lán)隊(duì)在測試中緊密合作,分別攻擊和防守特定目標(biāo),從而提高了紅隊(duì)和藍(lán)隊(duì)的技能和流程。紅隊(duì)像往常一樣進(jìn)行測試,而藍(lán)隊(duì)將和紅隊(duì)共同努力提高測試結(jié)果。紫隊(duì)可以被視為更具成本效益,因?yàn)樗梢宰R別進(jìn)入組織的許多途徑,并允許藍(lán)隊(duì)根據(jù)紅隊(duì)模擬的攻擊創(chuàng)建防御。這也有助于建立兩個(gè)團(tuán)隊(duì)之間的合作關(guān)系,以便他們相互推動,為組織的利益發(fā)展自己的能力。

為了使紫隊(duì)測試取得成功,組織需要了解他們想要從測試中得到什么,并充分了解組織的安全態(tài)勢。他們還需要具有相關(guān)紅藍(lán)團(tuán)隊(duì)經(jīng)驗(yàn)的員工,以便能夠模擬和檢測攻擊。

2.4.3

攻擊者

在滲透測試的威脅建模階段,測試人員需要了解什么類型的攻擊者可能針對某個(gè)組織,以及他們的能力是什么。不同攻擊者有興趣攻擊某個(gè)組織的動機(jī)會有很大差異。攻擊者可分為“腳本小子”、“黑客行動主義者”、“民族國家”、“有組織犯罪”、“內(nèi)部人士”和高級持久威脅(APT)等群體。

“腳本小子”通常是低級別的攻擊者,他們攻擊組織的動機(jī)是為了名聲和認(rèn)可。TalkTalk公司是“腳本小子”造成的數(shù)據(jù)泄露的一個(gè)很好的例子,因?yàn)樗麄儽籗QL注入攻擊了,這是一種眾所周知的web應(yīng)用程序攻擊,已經(jīng)存在多年。此攻擊是OWASP Top 10 web應(yīng)用程序攻擊的一部分。該故事強(qiáng)調(diào)了一點(diǎn),即組織應(yīng)該首先正確掌握安全基礎(chǔ)知識,否則他們可能輕易成為低技能攻擊者的目標(biāo)。

另一個(gè)攻擊者團(tuán)體是“有組織犯罪”,他們的動機(jī)主要是金融方向,就像銀行劫匪對傳統(tǒng)銀行采取行動一樣。金融機(jī)構(gòu)尤其有興趣保護(hù)自己免受這一行為的影響,因?yàn)橘Y金損失可能會對其業(yè)務(wù)和聲譽(yù)產(chǎn)生影響。

“民族國家”攻擊者可能是所有行為者中最復(fù)雜的,因?yàn)樗麄冇赏鈬Y助,有政治動機(jī)。

“內(nèi)部人士”攻擊者則可能是最難防范的行為人之一,因?yàn)閮?nèi)部人士的定義是在一個(gè)組織中處于受信任的位置。他們也是一個(gè)難對付的威脅體,因?yàn)樗麄兊膭訖C(jī)可能不同,可能是出于經(jīng)濟(jì)動機(jī),可能是被勒索,也可能只是粗心大意。一個(gè)組織可以通過背景調(diào)查來保護(hù)自己,例如查看其財(cái)務(wù)歷史或利益沖突。

“高級持久威脅(APT)”攻擊者被認(rèn)為是擁有大量資源和專業(yè)知識的復(fù)雜參與者。這個(gè)攻擊者的其他特點(diǎn)包括有一個(gè)特殊的目標(biāo),需要他們保持堅(jiān)持不懈,因此他們會使用隱身和躲避技術(shù)來實(shí)現(xiàn)這個(gè)目標(biāo)。這一攻擊者通常是民族國家或有組織犯罪,因?yàn)樗麄兺ǔ>哂斜匾某墒於群唾Y金,有能力在目標(biāo)系統(tǒng)上保持持久化。

2.4.4

網(wǎng)絡(luò)殺傷鏈

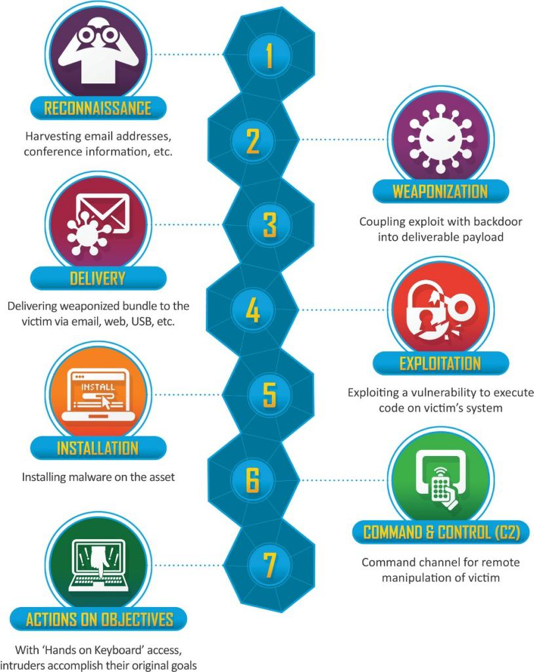

LockheedMartin公司建立的網(wǎng)絡(luò)殺傷鏈(Cyber Kill Chain)提供了一種建模敵方行為的方法,以便組織能夠檢測和防止攻擊者的活動,該鏈顯示了攻擊者為實(shí)現(xiàn)其目標(biāo)必須完成的活動。殺傷鏈由圖10所示的七個(gè)階段組成。殺傷鏈?zhǔn)秋@示APT攻擊階段的流行方式,因?yàn)樗峁┝嗣總€(gè)階段的技術(shù)信息以及如何防御攻擊的指導(dǎo)。

圖 10: Lockheedmartin 網(wǎng)絡(luò)殺傷鏈

2.4.5

Mitre ATT&CK 框架

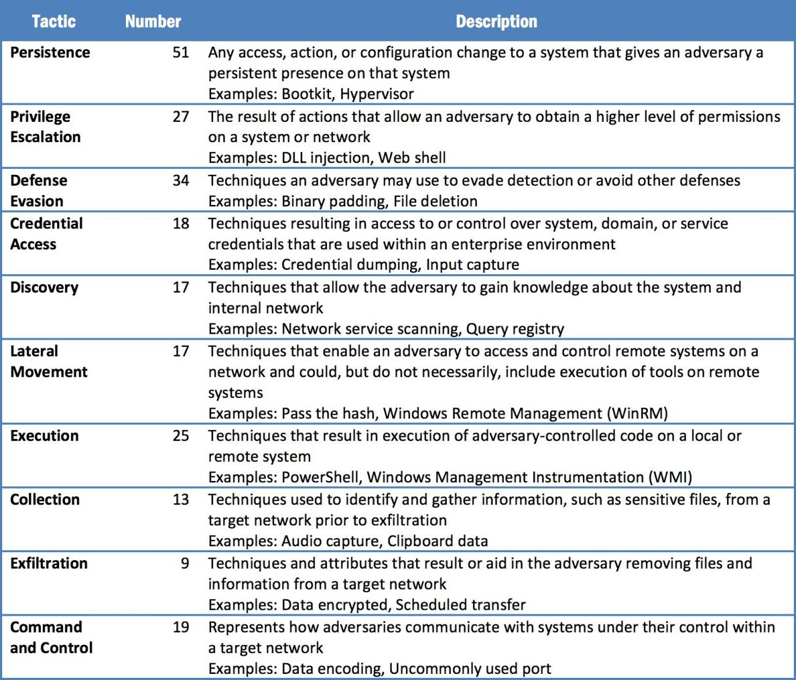

Mitre ATT&CK框架是基于真實(shí)世界觀察的全球都可訪問的對抗戰(zhàn)術(shù)和技術(shù)知識庫,可用于組織中的威脅建模,可歸類為攻擊庫。該框架廣泛應(yīng)用于安全行業(yè),組織可以根據(jù)該框架中的數(shù)據(jù)組建紅隊(duì)。

在圖11中,我們展示了框架中包含的ATT&CK戰(zhàn)術(shù)的示例。該框架包括對手細(xì)節(jié)、戰(zhàn)術(shù)、技術(shù)和緩解措施。Mitre已經(jīng)創(chuàng)建了許多工具來補(bǔ)充其框架,例如,他們有一個(gè)攻擊導(dǎo)航器,允許用戶通過從其框架中提取數(shù)據(jù)來計(jì)劃安全測試。

圖 11: Mitre ATT&CK戰(zhàn)術(shù)類別

2.4.6

安全測試的挑戰(zhàn)

要成功地進(jìn)行安全測試會面臨許多挑戰(zhàn)。例如,一種觀點(diǎn)認(rèn)為,傳統(tǒng)的滲透測試并沒有考慮到整個(gè)組織的安全態(tài)勢以及它們?nèi)绾螒?yīng)對攻擊。這導(dǎo)致需要進(jìn)行紅隊(duì)測試,因?yàn)檫@類測試著眼于整個(gè)組織及其脆弱之處,并測試事件響應(yīng)能力。此外,還發(fā)現(xiàn)組織中的防守隊(duì)員(藍(lán)隊(duì))和攻擊隊(duì)員(紅隊(duì))之間可能存在脫節(jié)。這是一個(gè)問題,因?yàn)槿绻{沒有得到適當(dāng)?shù)膫鬟_(dá),就無法適當(dāng)?shù)鼐徑狻_@支持了紫隊(duì)測試的需要,在紫隊(duì)測試中,兩個(gè)團(tuán)隊(duì)共同保護(hù)一個(gè)組織。

一篇關(guān)于滲透測試是否應(yīng)標(biāo)準(zhǔn)化的論文提出了滲透測試的質(zhì)量問題。作者發(fā)現(xiàn),測試公司并不總是提供足夠的測試結(jié)果信息。而準(zhǔn)確地解釋這個(gè)問題是如何產(chǎn)生的,以及它是如何成為一個(gè)問題的,這才將更為有益。提供更多信息將有助于組織更好地理解和解決未來版本中的問題。

與此相關(guān),作者還在他們的研究中發(fā)現(xiàn),滲透測試公司不愿意提供問題的概念證明,這可能是因?yàn)樗麄兿M覀冃枰獮橹匦聹y試支付額外費(fèi)用。然而,這會產(chǎn)生負(fù)面影響,因?yàn)榻M織不太可能真正解決問題,他們沒有完全理解這個(gè)問題,或者自己很難復(fù)現(xiàn)這個(gè)問題。

組織愿意支付多少費(fèi)用和測試公司愿意提供多少數(shù)據(jù)之間似乎存在平衡。同樣重要的是,選擇合適的測試公司,其測試人員需要具有公認(rèn)的資質(zhì),否則有可能無法獲得具有有價(jià)值發(fā)現(xiàn)的高質(zhì)量測試。無法保證測試人員會發(fā)現(xiàn)所有問題,這就是為什么將來需要重新測試系統(tǒng)。從威脅建模的角度來看,如果一個(gè)組織過于依賴第三方測試人員,并且不完全了解他們的威脅,這可能會對組織造成損害。

2.4.7

現(xiàn)有安全測試工具分析

在上面的內(nèi)容中,我們討論了不同類型的安全測試,并深入研究了滲透測試和紅隊(duì)和紫隊(duì)測試。在表3中,我們選擇了一系列開源和商業(yè)工具,用于對系統(tǒng)進(jìn)行安全測試和威脅建模。

基于我們的研究,總結(jié)了該工具是什么以及該工具的潛在優(yōu)勢和劣勢。當(dāng)然,有許多工具可用于安全測試目的,我們選擇了一些適合本文主題的工具;威脅建模和安全測試。

表 3: 相關(guān)安全測試工具摘要

| 工具 | 描述 | 優(yōu)點(diǎn) | 缺點(diǎn) |

| Attack-Tools | Attack-Tools 是一個(gè) GitHub 開源項(xiàng)目,它使用 Mitre ATT&CK 框架來創(chuàng)建對手仿真規(guī)劃工具。它提供了一個(gè)我們可以計(jì)劃的工具以及我們可以從中查詢的數(shù)據(jù)模型。其目的是幫助人們使用他們創(chuàng)建的數(shù)據(jù)模型將自己的工具與 mitre 集成。 | 數(shù)據(jù)模型對于查詢數(shù)據(jù)很有用,因?yàn)樗褂?mitre 攻擊框架。 | 規(guī)劃工具需要定制以用于組織。它也是一個(gè)開源工具,因此文檔有限且沒有相關(guān)的商業(yè)支持。 |

| Caldera | Caldera 在 Mitre 創(chuàng)建的自動紅隊(duì)對抗仿真系統(tǒng)中,他們使用他們的 ATT&CK 框架作為他們的對手模型,并提交了該工具的論文 。Mitre發(fā)布了關(guān)于如何設(shè)置和使用該工具的詳細(xì)文檔。 | 此工具對藍(lán)隊(duì)有好處,因?yàn)樗麄兛梢宰詣踊粽咝袨椋@反過來又會向他們顯示測試其檢測能力以及回歸測試其功能所需的遙測數(shù)據(jù)。 | 設(shè)置和使用此工具有一個(gè)陡峭的學(xué)習(xí)曲線。它也是一個(gè)開源工具;因此,沒有可用的商業(yè)支持。因此,對于組織來說,將其部署在其網(wǎng)絡(luò)上可能是一個(gè)問題。 |

| Mitre Attack navigator/ Mitre Caret | Mitre有幾個(gè)開源工具,用戶可以使用這些工具來利用他們的ATT&CK框架。其中之一是ATT&CK導(dǎo)航器,它允許用戶選擇他們想要涵蓋的技術(shù)和策略,并將其導(dǎo)出為JSON或excel文件。另一個(gè)工具是Mitre Caret,它利用了來自其分析存儲庫(CAR)和ATT&CK框架的數(shù)據(jù)。CARET用于培養(yǎng)對防御能力的理解,并有助于其開發(fā)和使用。它目前是每個(gè)人都可以使用的概念驗(yàn)證應(yīng)用程序。 | 安全測試人員可以使用這些工具來計(jì)劃他們的測試,它們是開源工具,因此他們沒有任何與使用它們相關(guān)的成本。這些工具由業(yè)界知名的 Mitre 創(chuàng)建,因此數(shù)據(jù)可以被視為值得信賴的。 | 這些工具需要定制才能在組織中使用,它本身更像是一個(gè)參考工具。 |

| Palo Alto playbook | 這個(gè)開源工具由Palo Alto網(wǎng)絡(luò)創(chuàng)建,它是一個(gè)對手行為的劇本查看器,映射到Mitre ATT&CK框架。它使用Cyber Kill Chain組織每個(gè)APT的技術(shù)和戰(zhàn)術(shù),并允許用戶選擇和查找有關(guān)查看器的更多信息。 | 其主要目的是創(chuàng)建一個(gè)對手劇本,以幫助組織的捍衛(wèi)者了解對手的工作方式。然后,他們可以開發(fā)檢測和響應(yīng)APT活動的能力。 | 它不是為某個(gè)組織量身定制的,而是一種通用的參考工具,用戶可以使用它來查找某些APT威脅參與者的信息。 |

| Vectr.io | Vectr是一個(gè)紫隊(duì)威脅模擬工具,由SecurityRisk Advisors公司創(chuàng)建,它提供了一個(gè)免費(fèi)的開源社區(qū)版,供每個(gè)人使用。Digital Shadows公司審查了該工具,發(fā)現(xiàn)用戶可以創(chuàng)建完全可定制的測試用例,并將對手行為模擬映射到Mitre ATT&CK框架。該工具可用于規(guī)劃、跟蹤和監(jiān)控組織中的所有紫隊(duì)活動。 | 該工具是開源的,有助于組織進(jìn)行紫隊(duì)評估。它是可定制的,因此我們可以使用工具中所需的任何攻擊庫或測試用例。 | 當(dāng)用戶第一次使用產(chǎn)品時(shí),存在學(xué)習(xí)曲線。它也是一個(gè)開源產(chǎn)品,因此組織可以選擇使用提供商業(yè)支持和指導(dǎo)的紫隊(duì)工具。 |

| Scythe.io | Scythe是一種商業(yè)紫隊(duì)模擬工具,其功能與Vectr非常相似,并使用Mitre ATT&CK框架模擬攻擊者行為。 | 這是一個(gè)商業(yè)工具,因此將提供文檔和支持。它還幫助團(tuán)隊(duì)模擬紫隊(duì)評估并跟蹤結(jié)果。 | 該工具涉及成本,因此需要將其考慮在內(nèi)。此外,定制工具以滿足組織需求可能會產(chǎn)生額外成本。 |

| XM Cyber | XM Cyber提供了一種商業(yè)工具,組織可以使用它來自動化其紅隊(duì)活動。它允許用戶創(chuàng)建和跟蹤測試,并同時(shí)運(yùn)行測試。 | 該工具允許組織輕松地自動化紅隊(duì)活動,以便他們能夠識別測試中的差距。這也有助于紫隊(duì)測試。 | 該工具涉及成本,因此需要將其考慮在內(nèi)。 |

(未完待續(xù))

相關(guān)推薦

- 新發(fā)展!MSS亞運(yùn)天穹-新一代主動防御運(yùn)營中心正式運(yùn)營

- 擁抱MSS2.0 2023西湖論劍·MSS安全托管運(yùn)營服務(wù)論壇成功舉辦

- “省心·安心·放心”就選安恒MSS安全托管運(yùn)營服務(wù)!

- 九維團(tuán)隊(duì)-橙隊(duì)(賦能)| 個(gè)人應(yīng)當(dāng)如何做好自我安全防護(hù)?

- 九維團(tuán)隊(duì)-紫隊(duì)(優(yōu)化)| 紫隊(duì)劇本: 安全測試的威脅建模(八)

- 安恒信息MSS煥新,安全體驗(yàn)再升級!文末有驚喜!

- 市場份額第一!安恒信息MSS安全托管運(yùn)營服務(wù)斬獲佳績

AI+安全

AI+安全 數(shù)據(jù)安全

數(shù)據(jù)安全 數(shù)據(jù)基礎(chǔ)設(shè)施

數(shù)據(jù)基礎(chǔ)設(shè)施 態(tài)勢感知

態(tài)勢感知 云安全

云安全 基礎(chǔ)安全

基礎(chǔ)安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應(yīng)鏈安全

軟件供應(yīng)鏈安全 網(wǎng)絡(luò)空間靶場

網(wǎng)絡(luò)空間靶場 工業(yè)互聯(lián)網(wǎng)安全

工業(yè)互聯(lián)網(wǎng)安全 物聯(lián)網(wǎng)安全

物聯(lián)網(wǎng)安全

安全托管服務(wù)

安全托管服務(wù) 運(yùn)營管理服務(wù)

運(yùn)營管理服務(wù)