使用零信任理念來緩解OWASP API安全性威脅

API形式與安全趨勢

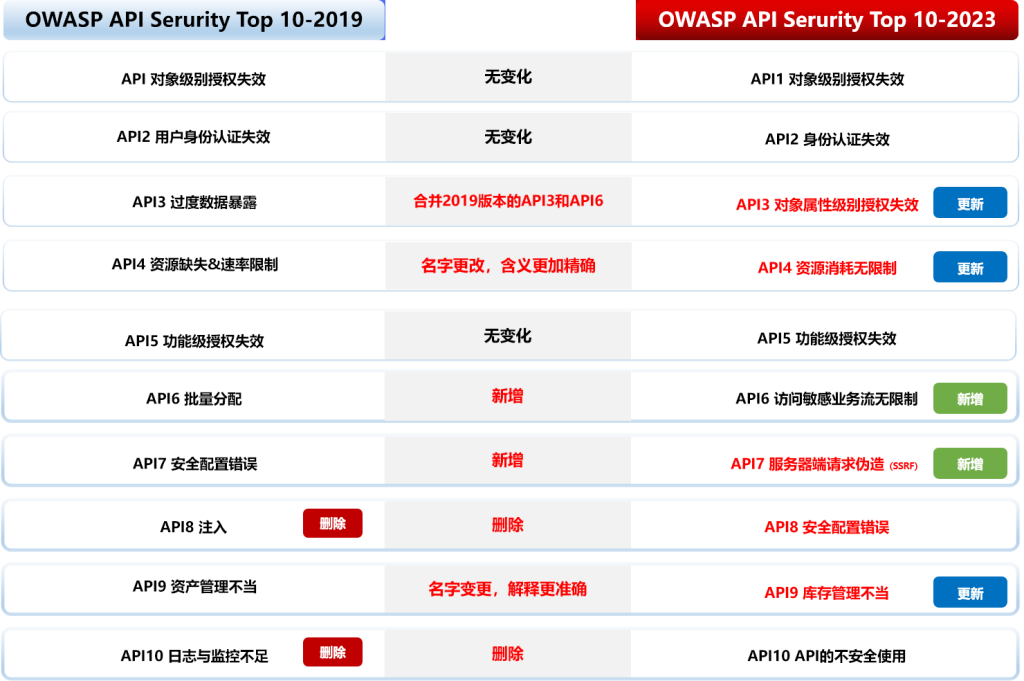

伴隨著全球數字經濟的浪潮,API已然成為企業數字化轉型中連接萬物的”鑰匙”,可預見API數量將爆炸式增長。與此同時,API攻擊也越來越高頻出現,對任何一家企業來說又需關注一項新的安全工程。OWASP為強調API安全的重要性,在2019年首次提出了API Security Top 10。后隨著安全產業實踐加深,于2023年發布了API Security Top 10(候選版)的內容更新。該更新內容進一步強調了API攻擊場景與Web攻擊的差異化,突出API權限管理、資產管理、業務風控及供應鏈問題。

主要變化如下圖所示:

新舊版本對比分析

新增的風險

OWASP API Top 10 2023 新增了對敏感業務無限制訪問、服務器端請求偽造 (SSRF) 和 API 的不安全使用三類。

敏感業務訪問無限制(Unrestricted Access to Sensitive Business Flows)在 OWASP API 2023 年 10 強榜單中排名第 6,缺乏 API 完整的業務視圖往往會導致此問題的存在。

服務端請求偽造(SSRF)登上了最新的 OWASP Top 10 Web 應用程序漏洞榜單,今年也進入了 API Top 10 榜單。SSRF 在 2023 API 前 10 名榜單中排名第 7。SSRF 之所以能上榜,主要是由于這些年來SSRF 攻擊的顯著增加,在現代 IT 架構中,越來越多的容器化組件使用 API 通過可預測的路徑進行通信。開發人員還傾向于根據用戶輸入訪問外部資源,例如基于 URL 的文件獲取、自定義單點登錄 (SSO)、URL 預覽等。雖然這些功能增強了應用程序的功能,同樣也使利用 SSRF 漏洞變得更加常見。

API 的不安全使用(Unsafe Consumption of APIs)是2023 年榜單中的第三個新成員,排名第 10。與用戶輸入相比,開發人員更傾向于信任從第三方 API 接收的數據,而當依賴的第三方的API存在風險時將被攻擊者利用。

更新的風險

用戶身份認證失敗(Broken User Authentication )修改為身份認證失敗 (Broken Authentication),并且在 OWASP 2023 年 API 前十名列表中仍保持第二名的位置。

損壞的對象屬性級別授權( Broken Object Property Level Authorization),在最新列表中排名第 3,結合了數據過度暴露 (API03:2019)和批量分配 (API06:2019)。這兩個漏洞都強調需要正確保護 API參數 ,以防止威脅參與者未經授權的訪問和利用。

資源訪問無限制(Lack of Resources and Rate Limiting )已重命名為資源消耗無限制(Unrestricted Resource Consumption)。以前,重點只放在漏洞上,但現在資源消耗無限制還強調了沒有適當的速率限制和其他資源使用限制的后果。

刪除的風險

日志和監控不足(Insufficient Logging and Monitoring and Injections)和注入(Injection)?已從 OWASP API Top 10 2023 列表中刪除。

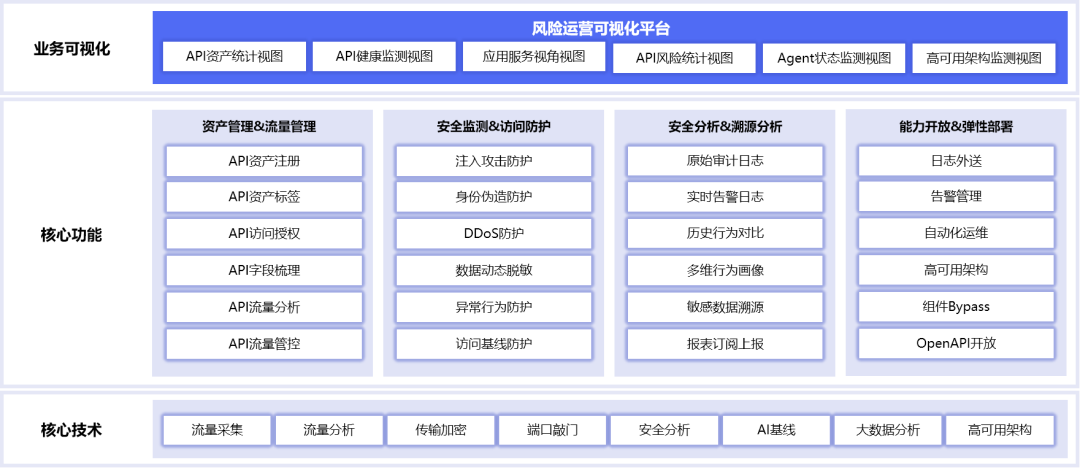

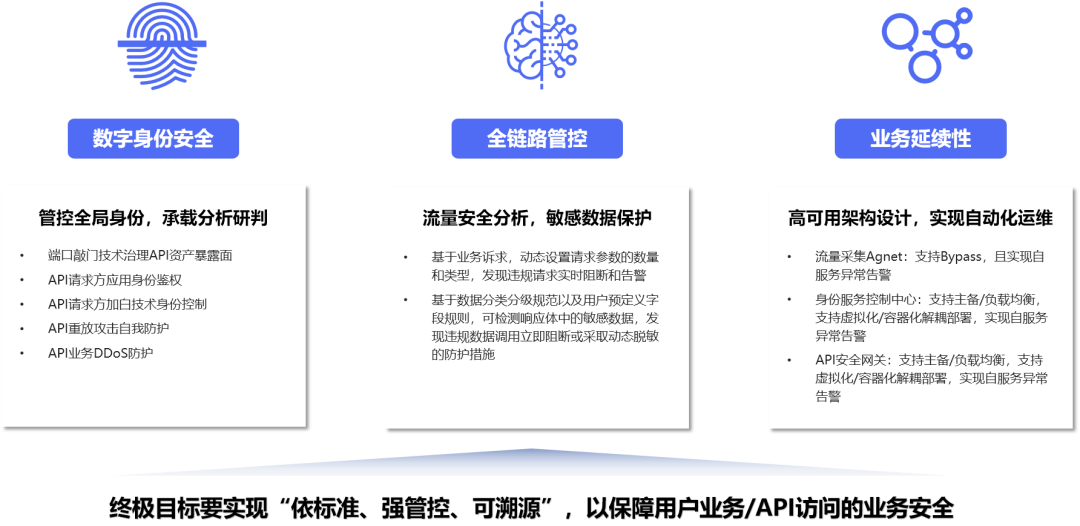

零信任賦能API安全防護

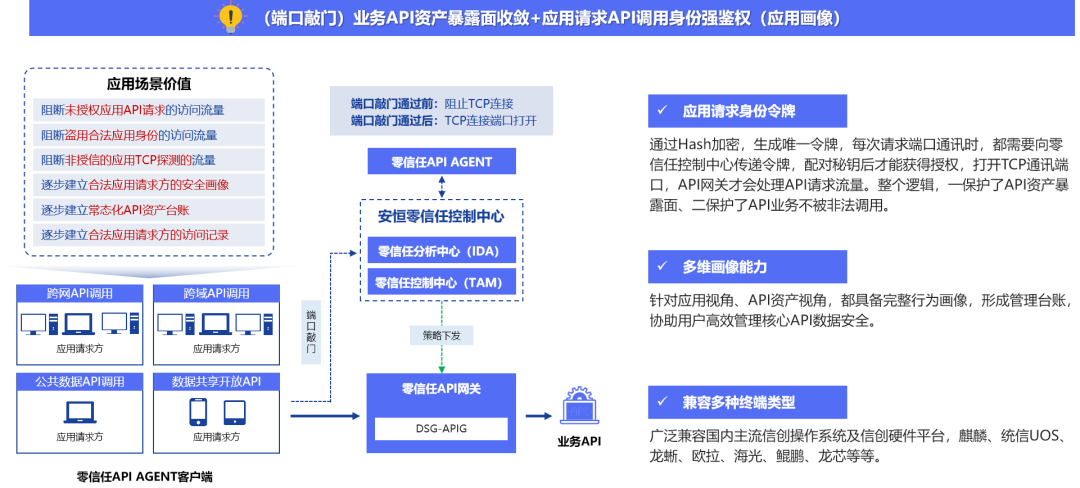

以0代碼改造設計交付用戶輕量級的Agent,將API業務請求流量轉發至零信任API網關,通過流量中攜帶的身份令牌,確保每一次請求都是被鑒權的,確保調用是安全可靠的,且可實現調用中的數據動態脫敏。通過高性能/高可用架構設計,配合零信任各個核心服務組件/容器設計了異常狀態發現、主動巡檢等功能,通過Bypass、主備故障切換等業務設計,保障了業務延續性。

對于數據擁有方在開展API業務共享開放場景,在API業務互聯網暴露面治理、Oday/NDay漏洞攻擊、調用身份動態鑒權、數據分類分級管理、敏感數據識別、動態脫敏性能等多個安全技術細分領域都有非常好的技術創新和實戰化價值。

零信任API網關對于API安全風險帶來加強

身份認證失效

(Broken Authentication)

從對用戶本身的認證,將范圍擴展到“人機”身份保護范圍,為每一個主機調用設備提供一種加密的、可校驗唯一性的數字身份憑證;

對象屬性級別授權失效

(Broken Object Property Level Authorization)

通過檢查入參/出參以及返回響應體,對于數據級的安全控制,保護數據泄露的風險;

資源消耗無限制

(Unrestricted Resource Consumption)

在所有傳入參數和有效載荷上定義并強制執行數據的最大大小,對客戶端在定義的時間范圍內與API交互的頻率進行限制(速率限制)。限制/限制單個API客戶端/用戶可以執行單個操作的次數或頻率;

不受限訪問敏感業務

(?Unrestricted Access to Sensitive Business Flows)

檢測出入參數調用字段、有效識別敏感字段,提供動態脫敏、數據加密等多項能力保障敏感數據不帶走的安全目標;

服務端請求偽造

(Server Side Request Forgery)

對API調用的應用身份進行識別以及權限的核查管控,確保身份/權限合一,根據隨請求上報的風險及歷史行為識別可疑操作;

缺少對自動化威脅的防護

(Lack Of Protection From Automated Threats)

提供 DDoS攻擊、重放攻擊、SQL注入攻擊、爬蟲拖庫攻擊等通用常規攻擊防御能力;

存量資產管理不當

(Improper Assets Management)

根據應用令牌指紋、時間、頻率、行為等維度的策略限制合法用戶的附加訪問條件,可自動檢測僵尸資產或者長期靜默資產提供主動預警,并且通過零信任獨有的SPA技術,來實現資產TCP連接的默認拒絕(只授權合法主機的業務請求設備);

AI+安全

AI+安全 數據安全

數據安全 數據基礎設施

數據基礎設施 態勢感知

態勢感知 云安全

云安全 基礎安全

基礎安全 終端安全

終端安全 商用密碼

商用密碼 軟件供應鏈安全

軟件供應鏈安全 網絡空間靶場

網絡空間靶場 工業互聯網安全

工業互聯網安全 物聯網安全

物聯網安全

安全托管服務

安全托管服務 運營管理服務

運營管理服務